Title: Still Life with Apples

Creator: Paul Cézanne

Creator Lifespan: January 19, 1839 - October 22, 1906

Creator Nationality: French

Creator Gender: Male

Creator Death Place: Aix-en-Provence, France

Creator Birth Place: Aix-en-Provence, France

Date Created: 1895 - 1898

Style: Post-Impressionism

Provenance: Lillie P. Bliss Collection

Physical Dimensions: w927 x h686 mm

Original Title: Nature morte

Type: Painting

CTF竞赛题目类型主要包含 Web 网络攻防 、 Reverse 逆向工程 、 Pwn 二进制漏洞利用 、 Crypto 密码攻击 、 Mobile 移动安全 以及 Misc 安全杂项 这六个类别。

本文为Misc安全杂项方向。

赛题1

初始来源

#IceCTF# #Rotated!#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Misc】

选择价值 10pt,类型为 Misc,名称为【Rotated!】的题目:

解题过程

题目内容为:

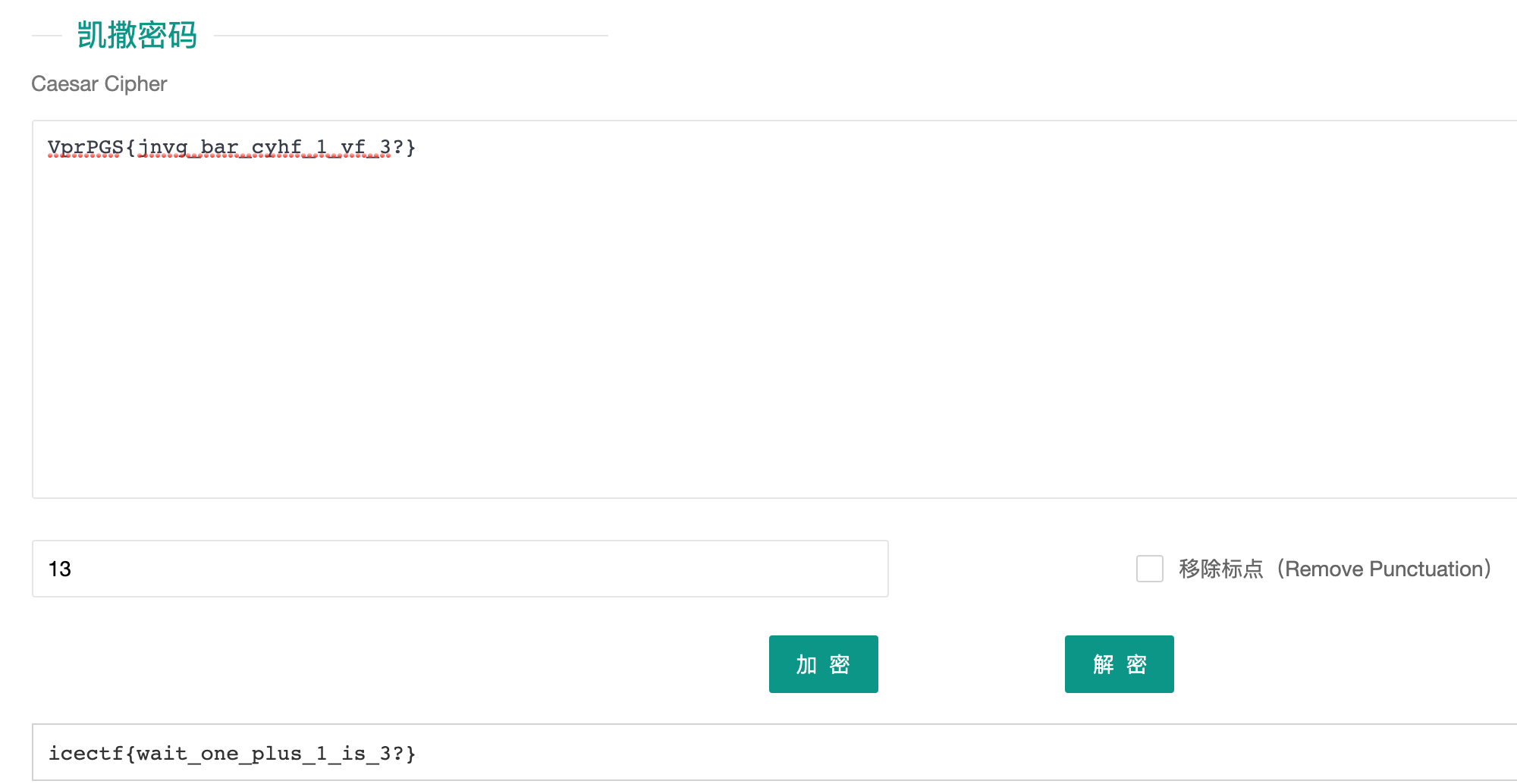

They went and ROTated the flag by 5 and then ROTated it by 8! The scoundrels! Anyway once they were done this was all that was left VprPGS{jnvg_bar_cyhf_1_vf_3?}

VprPGS{jnvg_bar_cyhf_1_vf_3?}明显是个凯撒密码加密的,题目来源是IceCTF,所以根据其CTF的flag格式,可以猜出VprPGS对应IceCTF,所以凯撒密码key为13

通过在线工具跑一下:

至此,得到flag。

赛题2

初始来源

#“百度杯”CTF比赛# #十月场# #那些年我追过的贝丝#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Misc】

选择价值10pt,类型为Misc,名称为【那些年我追过的贝丝】的题目:

解题过程

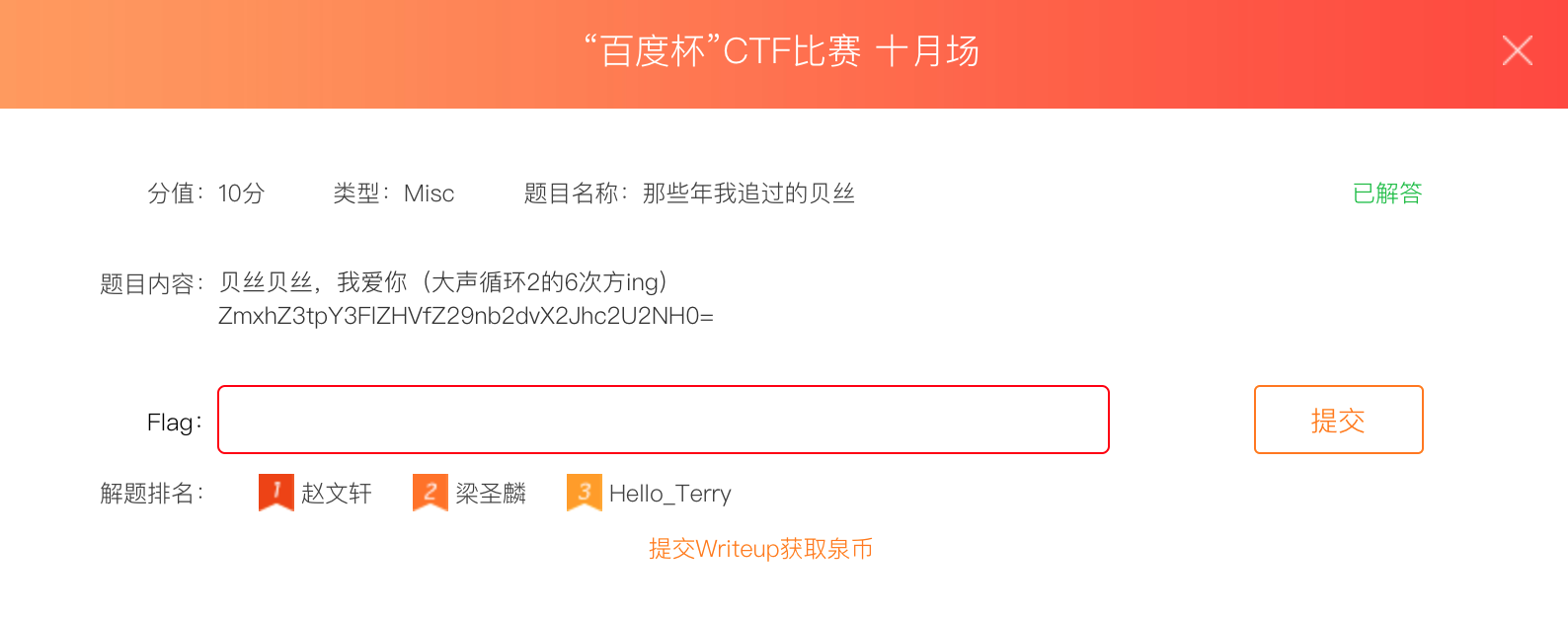

题目内容为: 贝丝贝丝,我爱你(大声循环2的6次方ing)

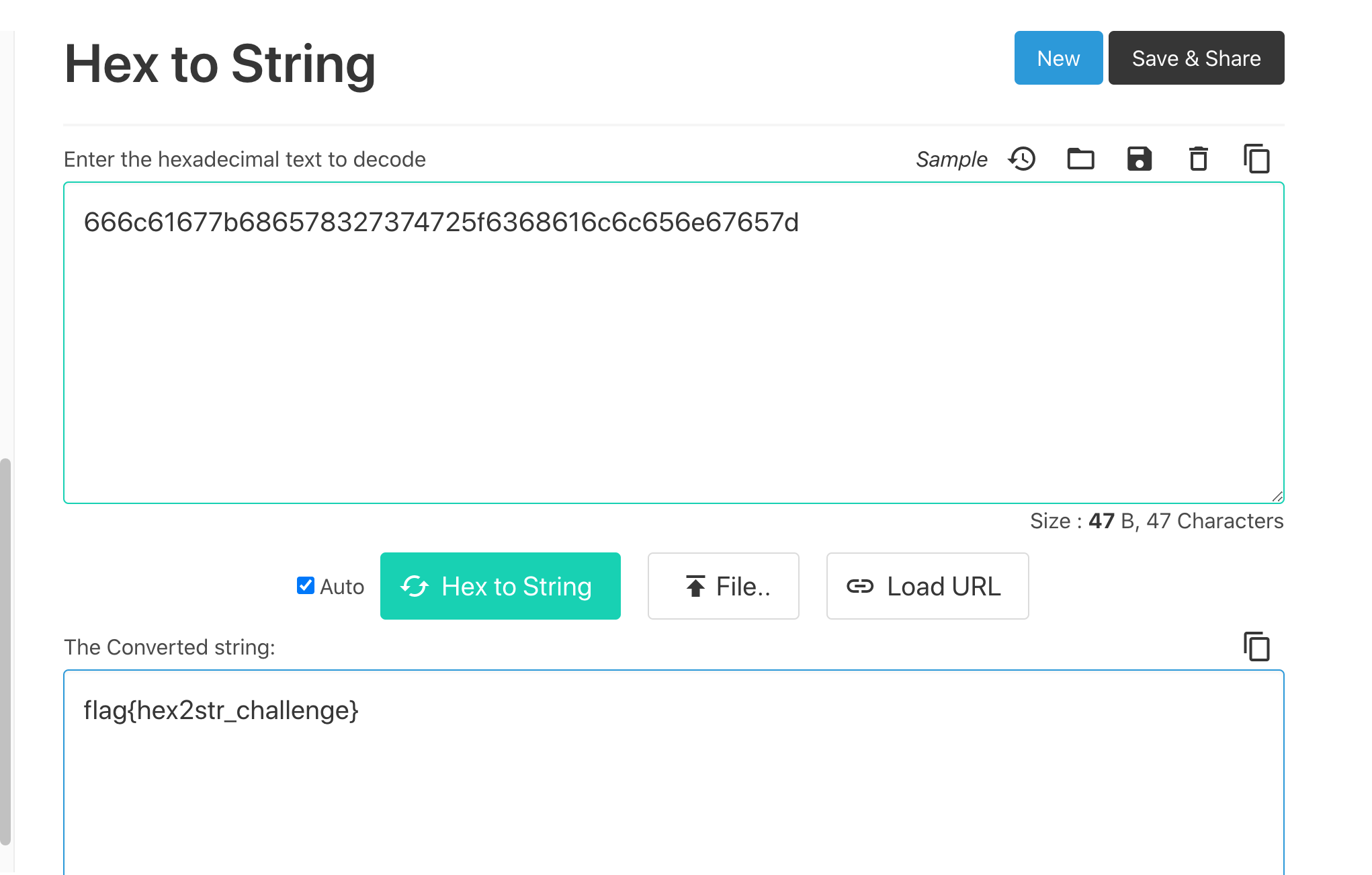

ZmxhZ3tpY3FlZHVfZ29nb2dvX2Jhc2U2NH0=

明显是base编码,根据题目提示2^6=64,可知应该是base64编码。

通过在线工具解码:

至此,得到flag。

赛题3

初始来源

#“百度杯”CTF比赛# #十月场# #challenge#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Misc】

选择价值10pt,类型为Misc,名称为【challenge】的题目:

解题过程

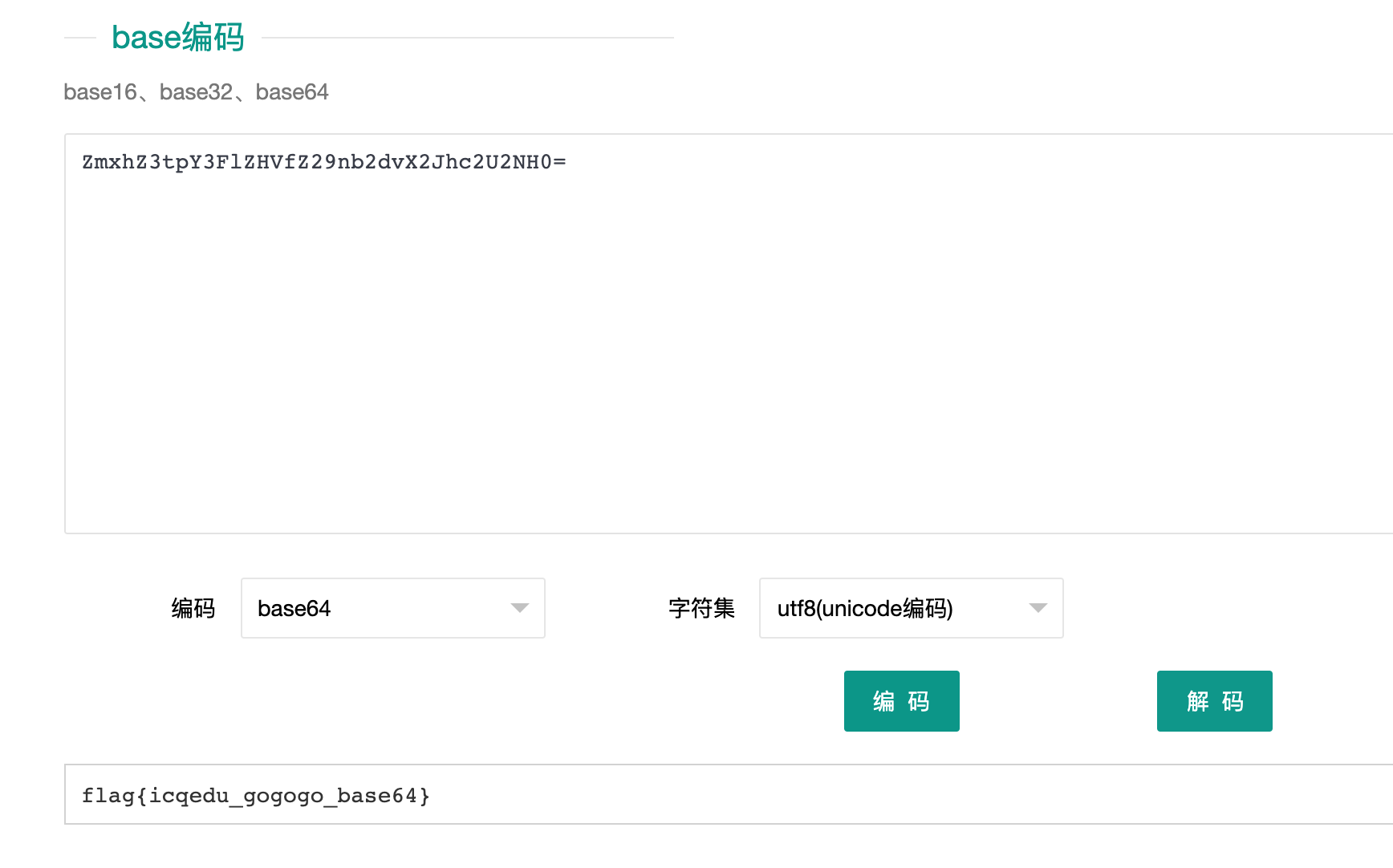

题目内容为: 666c61677b686578327374725f6368616c6c656e67657d

题目内容为一串16进制编码,猜测应该是编码转换,直接先试试hex to string。

通过在线工具解码:

至此,得到flag。

赛题4

初始来源

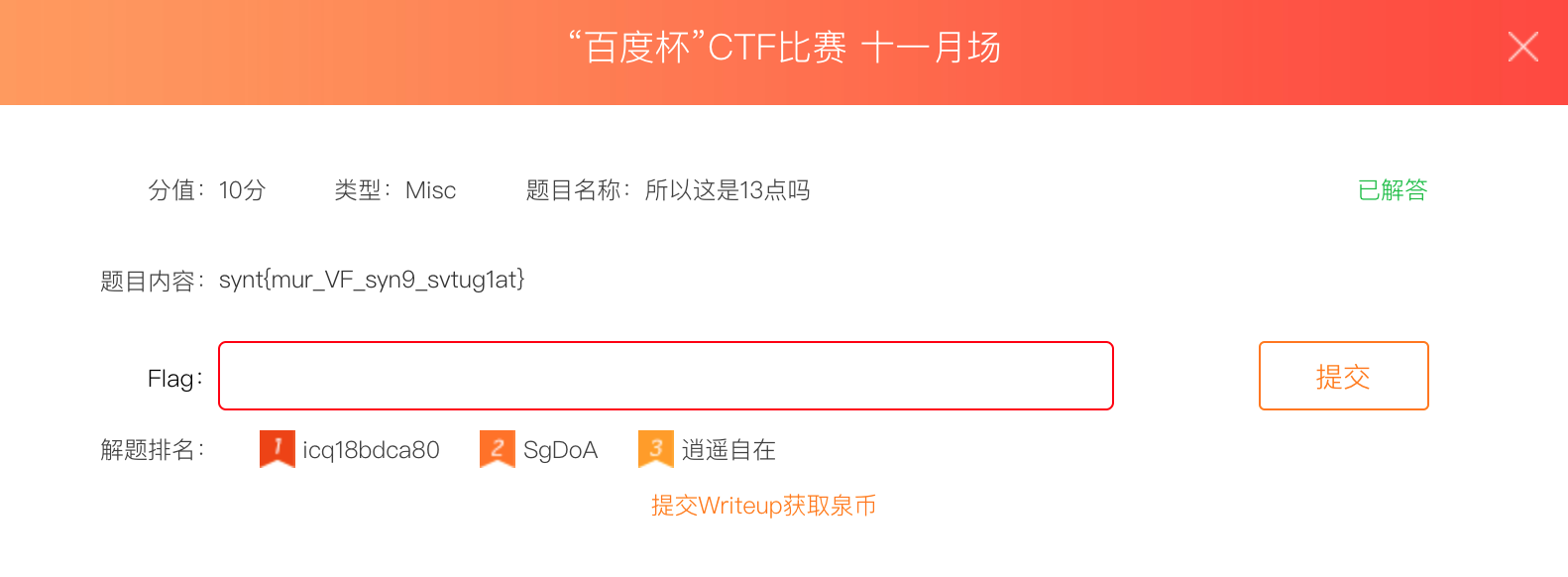

#“百度杯”CTF比赛# #十一月场# #所以这是13点吗#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Misc】

选择价值10pt,类型为Misc,名称为【所以这是13点吗】的题目:

解题过程

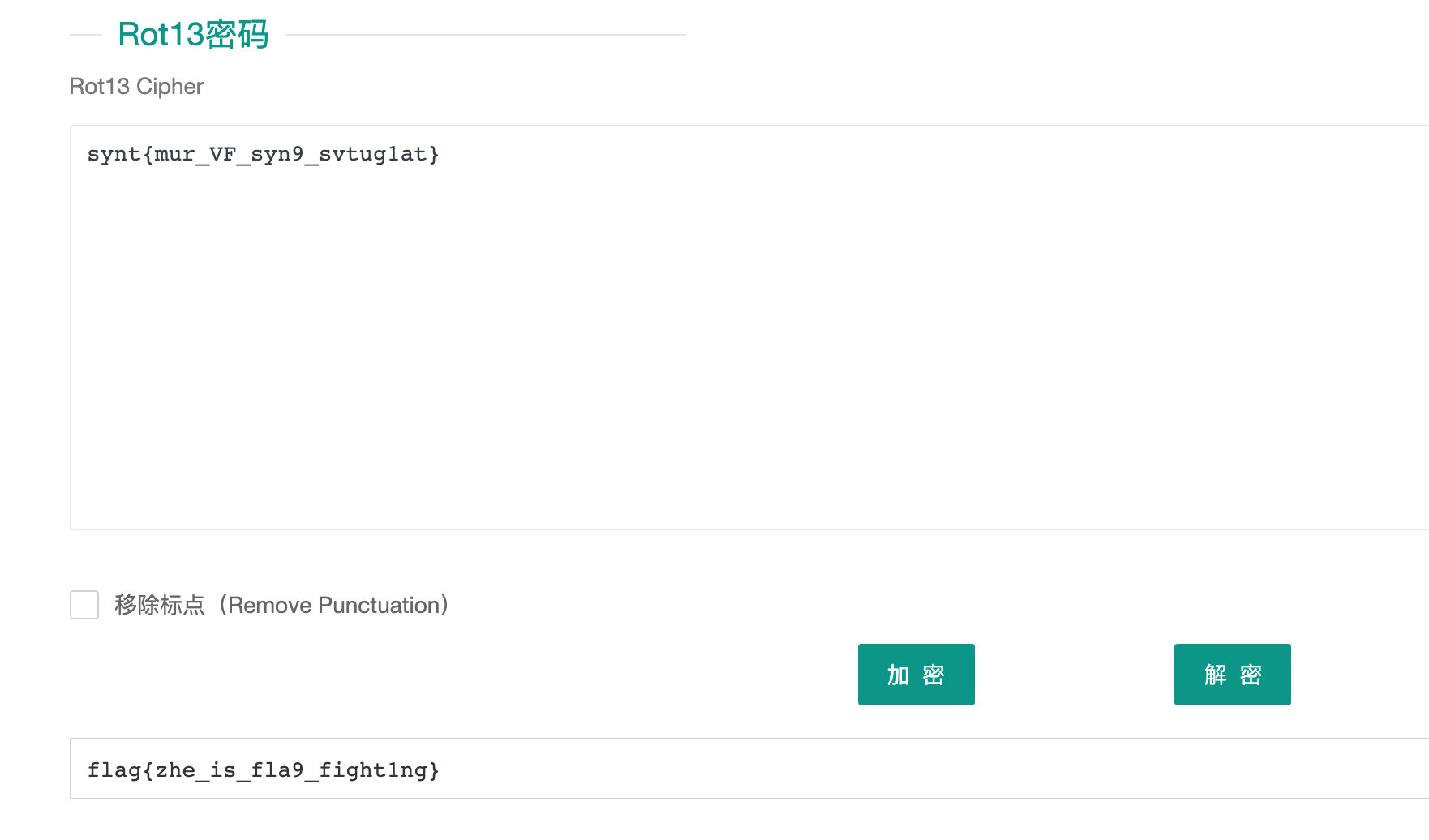

题目内容为: synt{mur_VF_syn9_svtug1at}

根据题目提示,再加上内容,基本确定是Rot13加密

通过在线工具解密:

至此,得到flag。

赛题5

初始来源

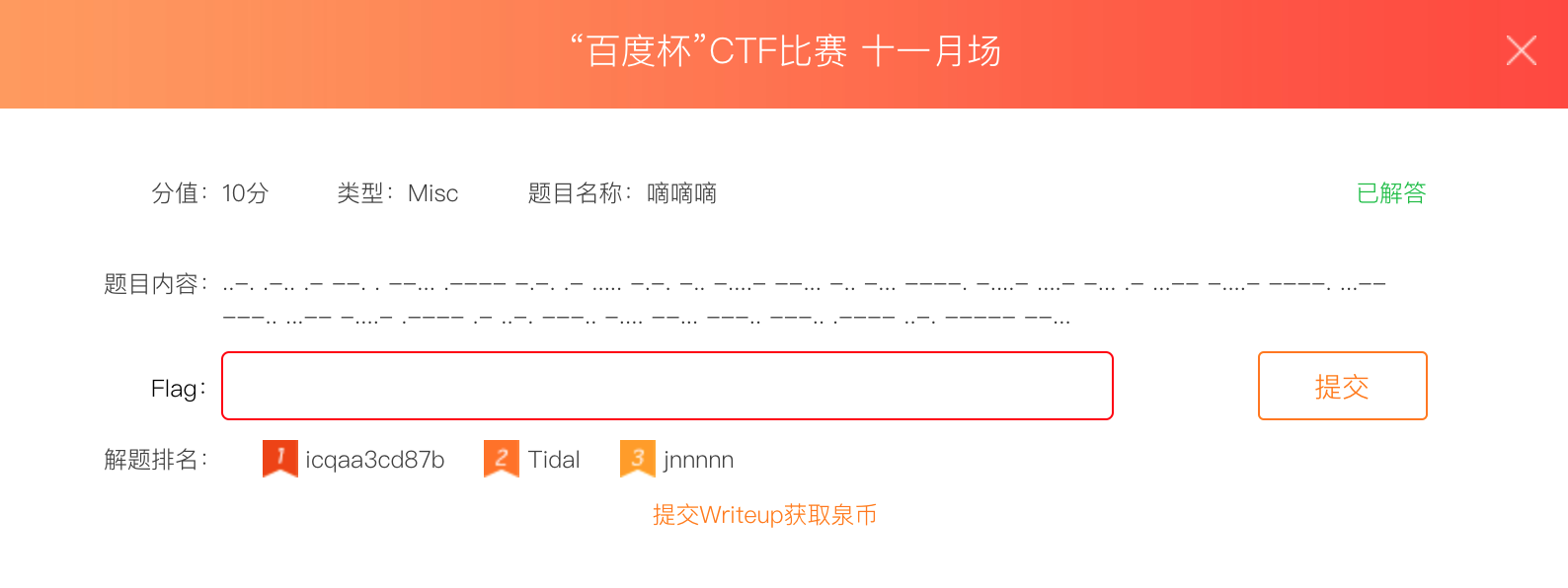

#“百度杯”CTF比赛# #十一月场# #嘀嘀嘀#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Misc】

选择价值10pt,类型为Misc,名称为【嘀嘀嘀】的题目:

解题过程

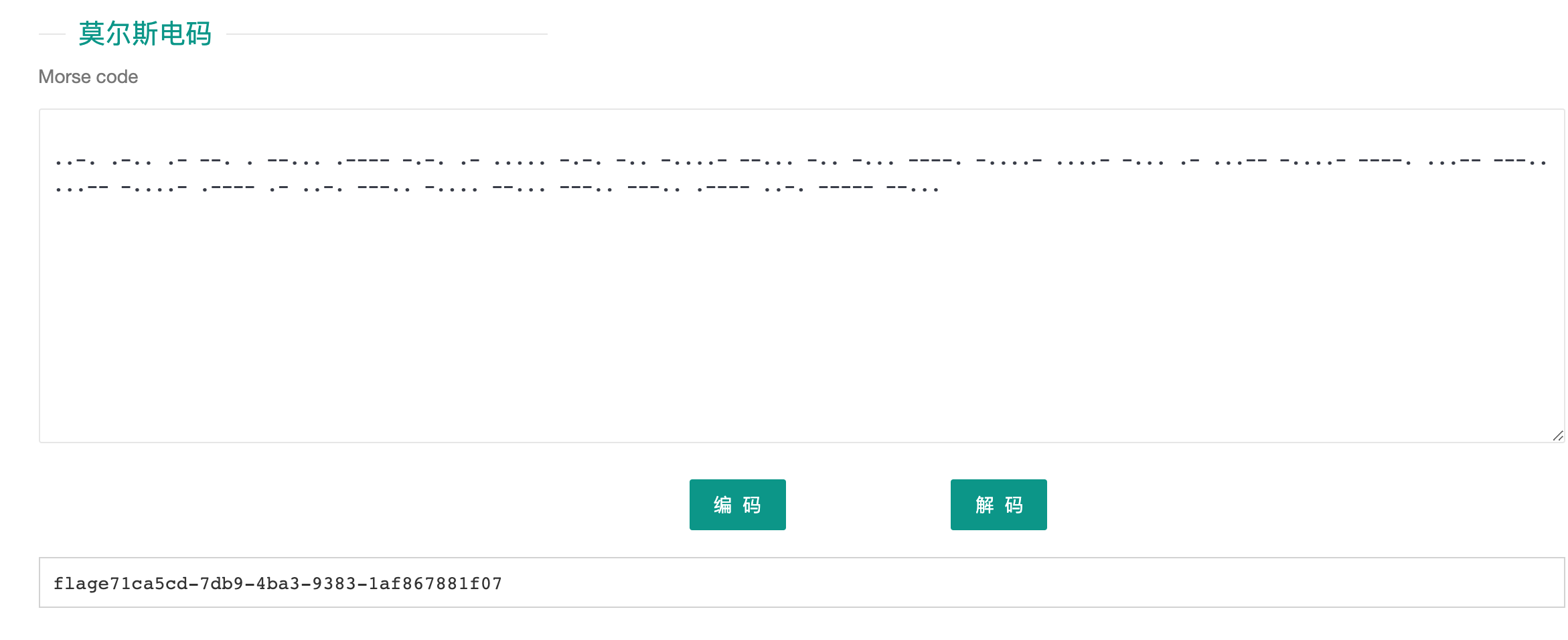

题目内容为: ..-. .-.. .- –. . –… .—- -.-. .- ….. -.-. -.. -….- –… -.. -… —-. -….- ….- -… .- …– -….- —-. …– —.. …– -….- .—- .- ..-. —.. -…. –… —.. —.. .—- ..-. —– –…

这个是大家很熟悉的莫斯密码,题目也有提示“嘀嘀嘀”…

通过在线工具解密:

至此,得到flag。

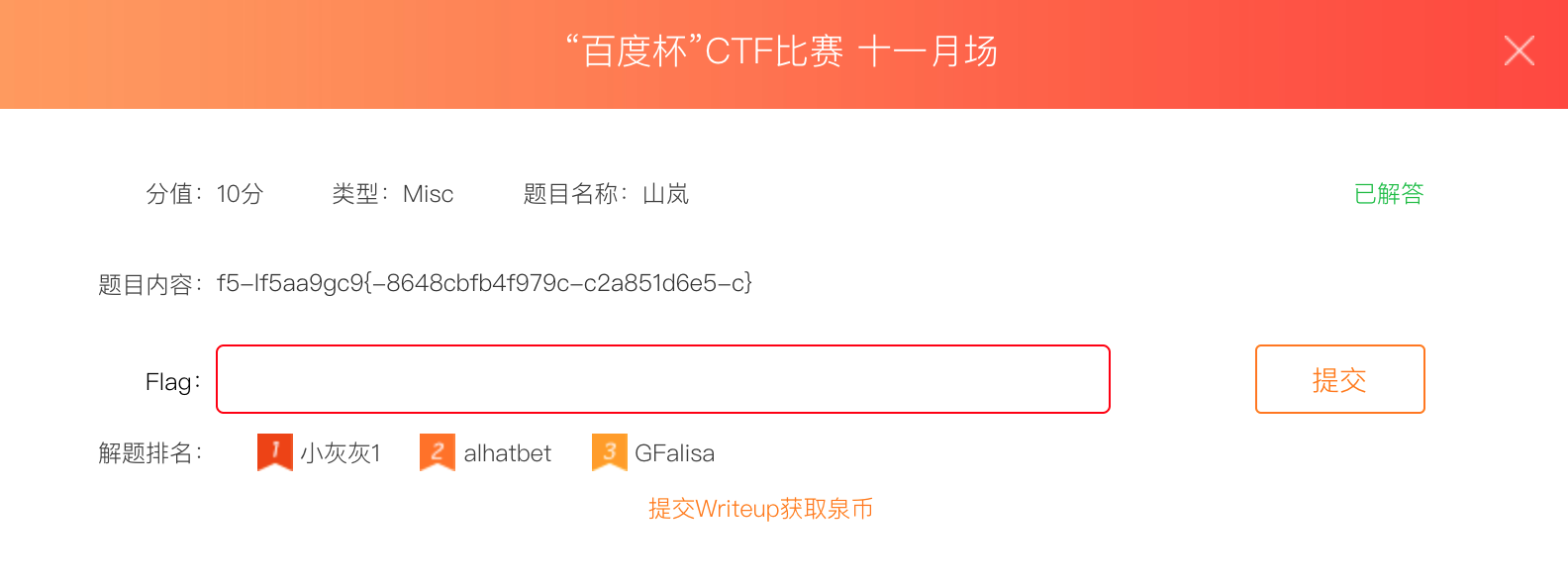

赛题6

初始来源

#“百度杯”CTF比赛# #十一月场# #山岚#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Misc】

选择价值10pt,类型为Misc,名称为【山岚】的题目:

解题过程

题目内容为: f5-lf5aa9gc9{-8648cbfb4f979c-c2a851d6e5-c}

这个题不熟悉的咋一看还真不好确定,其实使用的栅栏密码。

栅栏密码的key一般是1~本身的长度,位数不长的话,可以一位一位试,这里key为14

通过在线工具解码:

至此,得到flag。

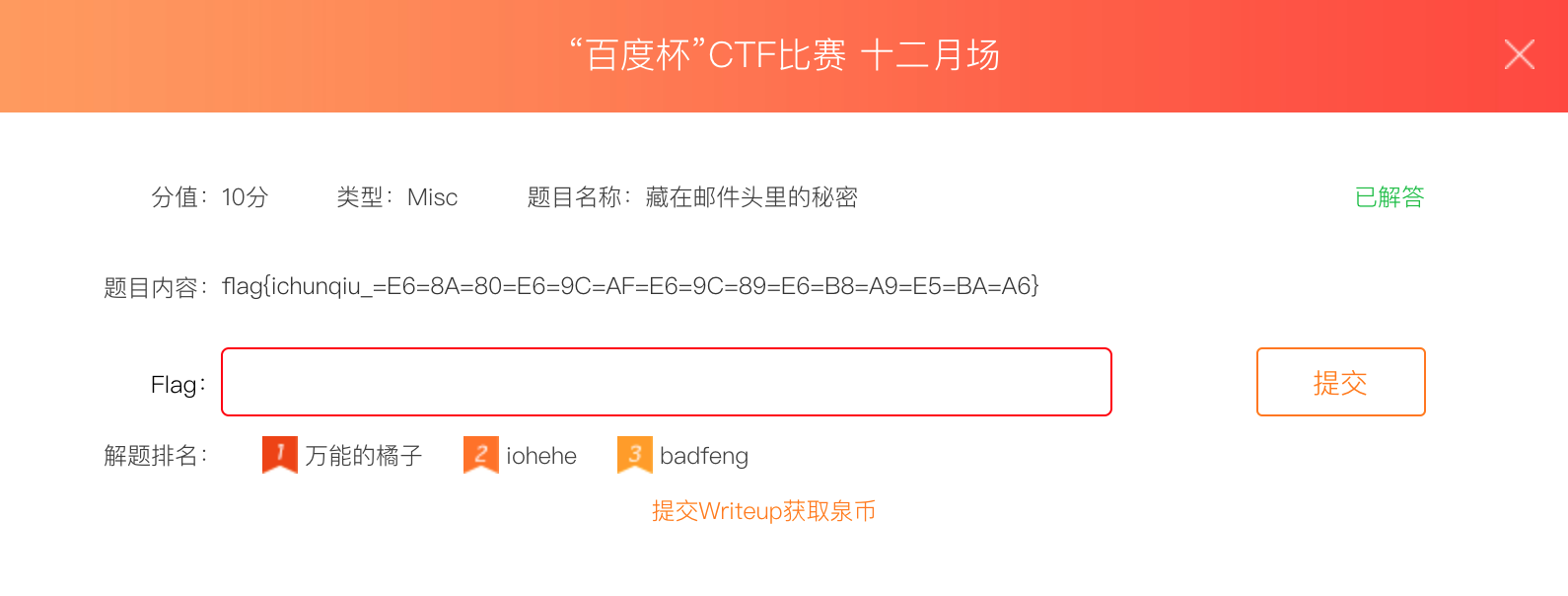

赛题7

初始来源

#“百度杯”CTF比赛# #十二月场# #藏在邮件头里的秘密#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Misc】

选择价值10pt,类型为Misc,名称为【藏在邮件头里的秘密】的题目:

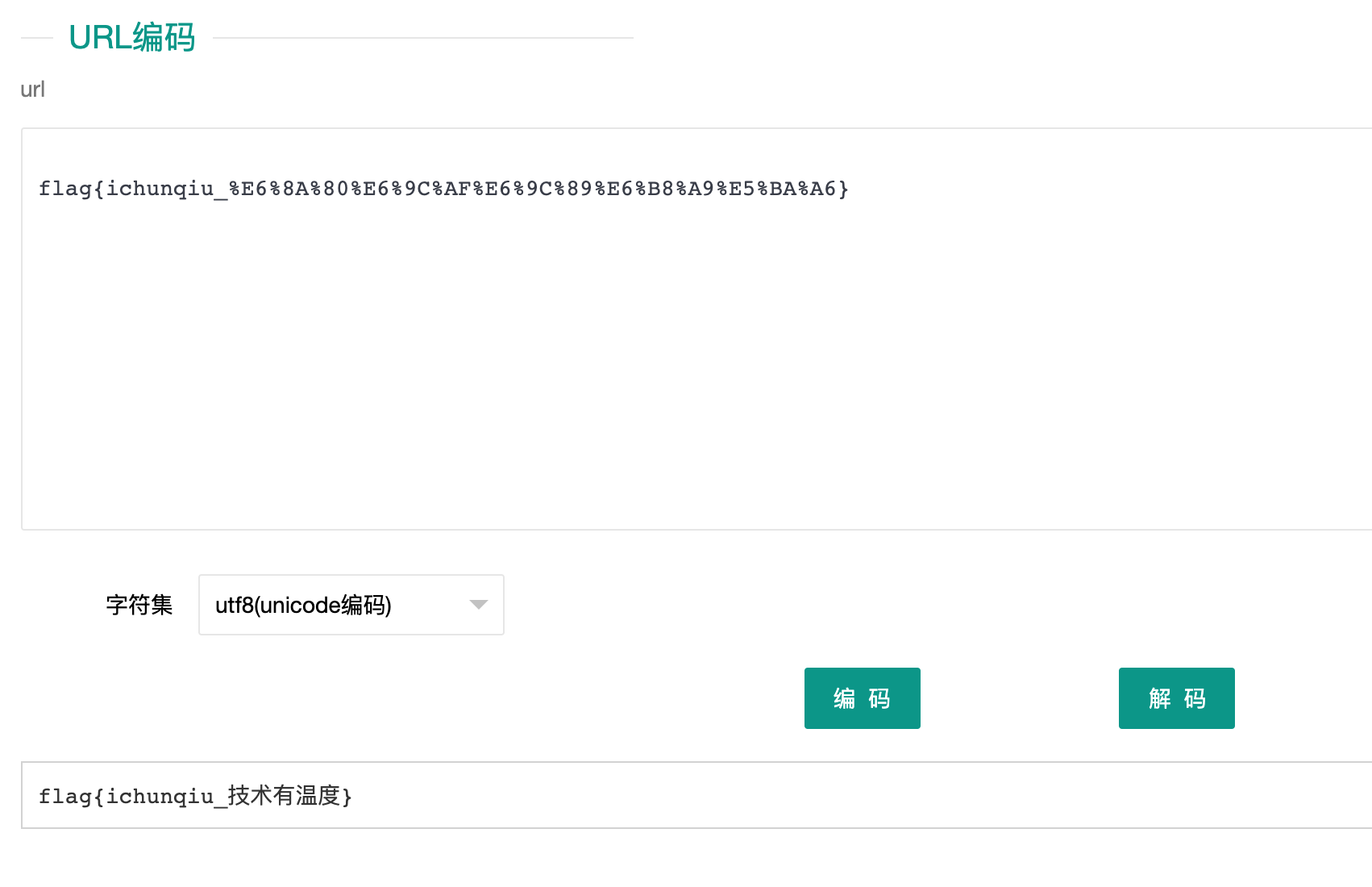

解题过程

题目内容为: flag{ichunqiu_=E6=8A=80=E6=9C=AF=E6=9C=89=E6=B8=A9=E5=BA=A6}

题目内容一看就应该是url编码,再加上题目也提示邮件头,但是一般url编码中间用%,所以将=换成%后通过url解码

通过在线工具解码:

至此,得到flag。

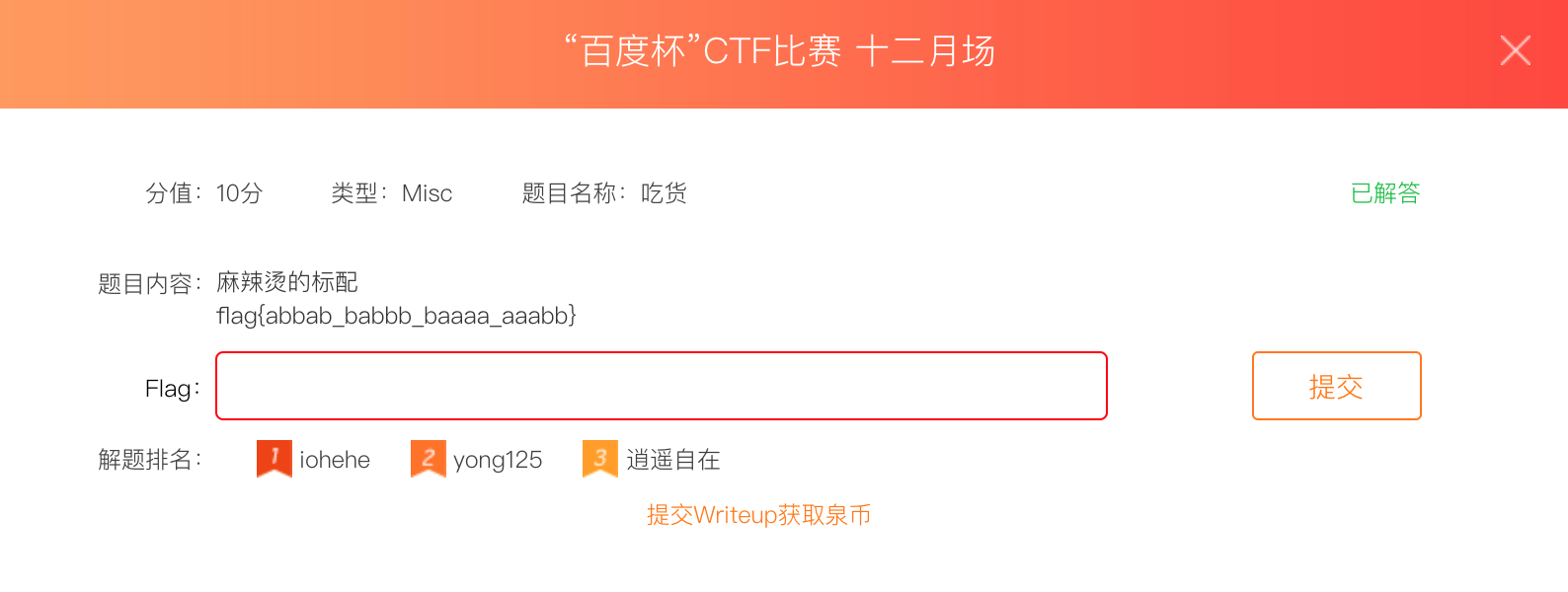

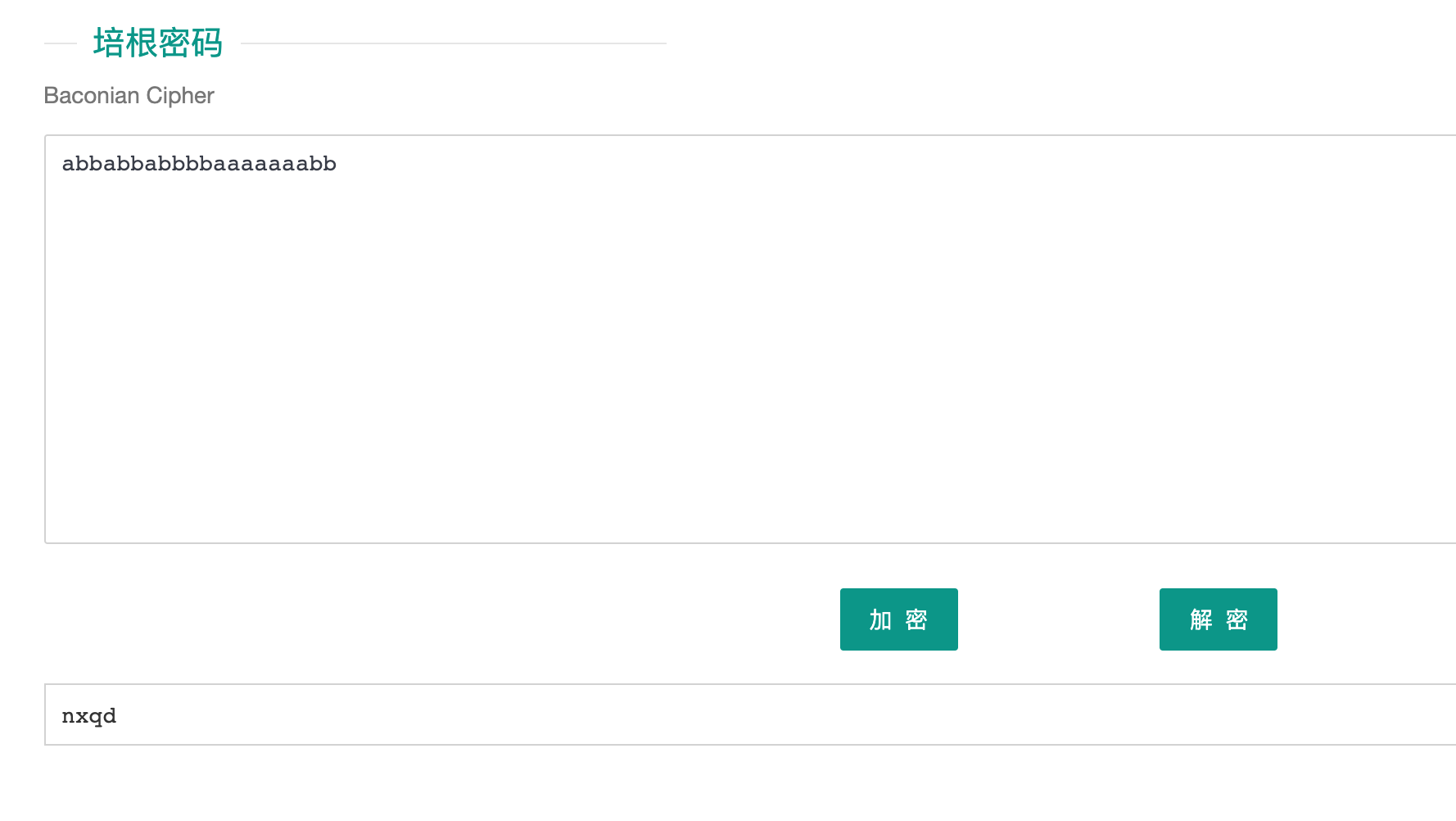

赛题8

初始来源

#“百度杯”CTF比赛# #十二月场# #吃货#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Misc】

选择价值10pt,类型为Misc,名称为【吃货】的题目:

解题过程

题目内容为:

麻辣烫的标配

flag{abbab_babbb_baaaa_aaabb}

题目内容仅有ab两个字母的组合,第一反应应该想到培根加密。当然题目吃货也证实了我们的想法。

通过在线工具解密:

至此,得到flag。

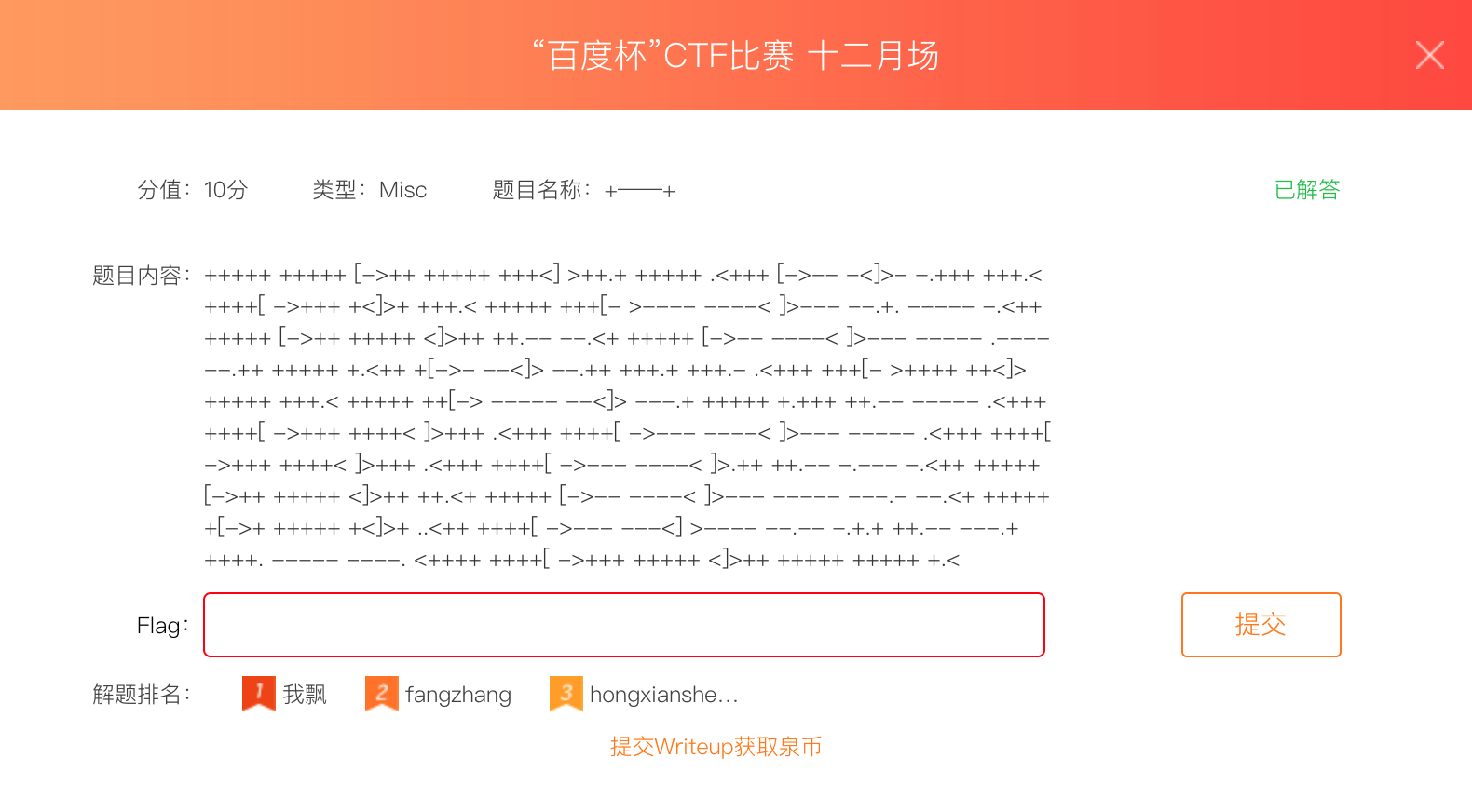

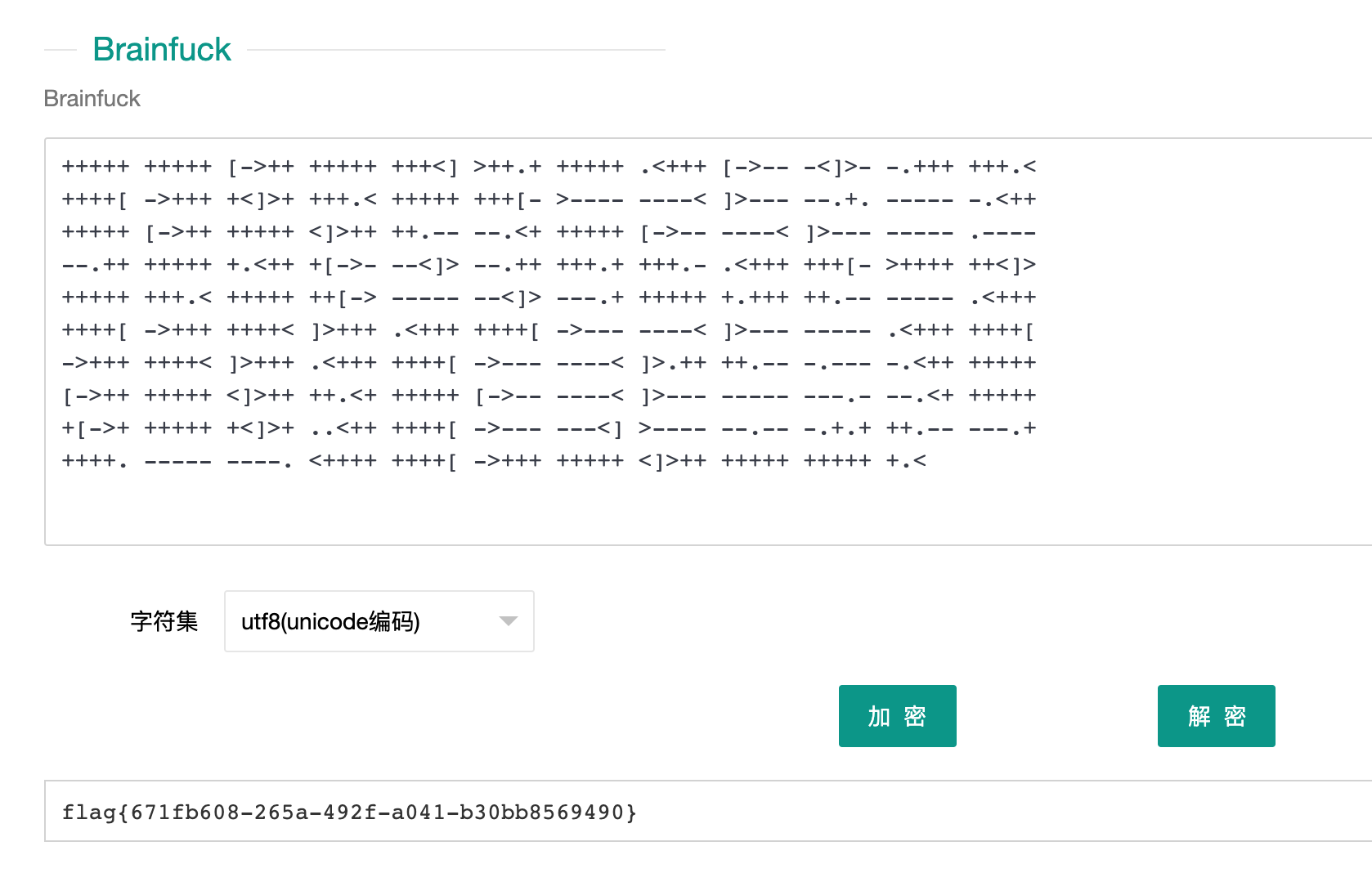

赛题9

初始来源

#“百度杯”CTF比赛# #十二月场# #+——+#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Misc】

选择价值10pt,类型为Misc,名称为【+——+】的题目:

解题过程

题目内容为: +++++ +++++ [->++ +++++ +++<] >++.+ +++++ .<+++ [->– -<]>- -.+++ +++.< ++++[ ->+++ +<]>+ +++.< +++++ +++[- >—- —-< ]>— –.+. —– -.<++ +++++ [->++ +++++ <]>++ ++.– –.<+ +++++ [->– —-< ]>— —– .—- –.++ +++++ +.<++ +[->- –<]> –.++ +++.+ +++.- .<+++ +++[- >++++ ++<]> +++++ +++.< +++++ ++[-> —– –<]> —.+ +++++ +.+++ ++.– —– .<+++ ++++[ ->+++ ++++< ]>+++ .<+++ ++++[ ->— —-< ]>— —– .<+++ ++++[ ->+++ ++++< ]>+++ .<+++ ++++[ ->— —-< ]>.++ ++.– -.— -.<++ +++++ [->++ +++++ <]>++ ++.<+ +++++ [->– —-< ]>— —– —.- –.<+ +++++ +[->+ +++++ +<]>+ ..<++ ++++[ ->— —<] >—- –.– -.+.+ ++.– —.+ ++++. —– —-. <++++ ++++[ ->+++ +++++ <]>++ +++++ +++++ +.<

题目内容太有特殊性,应该马上想到Brainfuck这种加密方法。

通过在线工具解码:

至此,得到flag。

总结

本题目集难度都不大,毕竟都才10pt,主要展现了CTF中常见的编码/加解密题目:凯撒密码、base编码、hex编码、rot13、莫斯密码、栅栏密码、URL编码、培根密码

熟悉各种编码or加密的方法、密文特点,应用好各种小工具便能很快获得flag

最后,熟能生巧,勤能补拙